Auf welche Verfahren bei der Starken Kundenauthentifizierung sollen sich Banken und ihre Kunden in Zukunft einstellen? Welche Verfahren sind laut EBA in Zukunft erlaubt, welche nicht? Warum kann eine SMS nicht der von der EBA geforderte sichere Kanal sein?

Unterschiedliche Verfahren zur sicheren Authentifizierung beim Online Banking.

Am 21. Juni veröffentlichte die EBA (European Banking Authority) eine sogenannte „Opinion“, eine Stellungnahme zur SCA (Strong Customer Authentication) im Rahmen von PSD2. Hier listet der Regulator erstmalig auf, welche Verfahren PSD2-konform sind und welche nicht. Wer jetzt glaubt, damit seien alle offenen Fragen geklärt, der wird leider enttäuscht. Auch dieses Papier, obschon deutlich präziser in vielen Punkten als die Regulatory Technical Standards (RTS), die bisher vorliegenden Ausführungsbestimmungen zur Zahlungsdiensterichtlinie, lässt erneut Spielraum für Interpretationen.

Auf welche Verfahren bei der Starken Kundenauthentifizierung sollen sich Banken und ihre Klienten in Zukunft einstellen? Die Unsicherheit bei Verbrauchern wächst, viele sind mittlerweile verärgert. Das können Banken in ihrer jetzigen Situation ganz sicher nicht gebrauchen, denn sie wollen die Kunden nicht noch weiter in die Arme der GAFAs und FinTechs treiben, die zunehmend klassische Bankdienstleistungen übernehmen und dabei besonders eine herausragende User Experience im Auge haben.

Welche Verfahren sind in Zukunft erlaubt, welche nicht?

Übersichtlich listet die EBA in ihrer „Opinion“ die verschiedenen möglichen SCA-Elemente aus den erlaubten Bereichen „Biometrie“, „Besitz“ und „Wissen“ auf.

Auf den ersten Blick eindeutig. Aber auf den zweiten erst zeigt sich der Interpretationsspielraum, den diese Aufstellung mit sich bringt.

Besonders interessant ist es in diesem Zusammenhang, noch einmal einen genauen Blick auf das beliebte und weit verbreitete mTAN -Verfahren (auch SMS-TAN genannt) zu werfen. Dieses steht schon seit Jahren in der Kritik. Nicht nur das BSI (Bundesamt für die Sicherheit in der Informationstechnik) stuft das Verfahren als eindeutig „unsicher“ ein. Im BSI-Leitfaden heißt es dazu:

„Das mTAN-Verfahren ist zwar praktisch und benutzerfreundlich, birgt aber leider auch einige Risiken. Unter Umständen können Kriminelle die zur Authentifizierung verschickten SMS-Nachrichten abfangen oder umleiten. So besteht die Gefahr, dass die in der SMS enthaltene TAN missbraucht wird.

Erschwert wird ein solcher Angriff durch das sogenannte Dynamic Linking. Dabei fließen in die Erzeugung der TAN auch die Überweisungsdaten ein, so dass weder der Betrag noch das Ziel-Konto nachträglich verändert werden können. Das dadurch tatsächlich erreichte Schutzniveau ist allerdings von der Qualität der TAN-Erzeugung abhängig.

Das BSI empfiehlt daher, „auf den Einsatz von mTAN-Verfahren zu verzichten.“

Aufgrund der bekannten Unsicherheiten sind die meisten Experten davon ausgegangen, dass die EBA mTAN eindeutig verbieten würde. Dies ist nicht der Fall.

Ist das mTAN-Verfahren PSD2 konform? Eindeutig JEIN.

Auf Seite 8 der EBA-„Opinion“, in der Tabelle mit der Übersicht der erlaubten und nicht erlaubten Verfahren aus dem Bereich „Besitz“, heißt es:

Element: Possession of a device evidenced by an OTP generated by, or received on, a device (hardware or software token generator, SMS OTP)

Compliant with SCA? Yes

In der Tabelle jedoch, welche die erlaubten Elemente aus dem Bereich „Wissen“ aufführt, liest man:

Element: OTP generated by, or received on, a device (hardware or software token generator, SMS OTP)

Compliant with SCA? No

Kein Wunder, dass Bankkunden verunsichert und teilweise verärgert sind. So liest man in einem der zahlreichen Kommentare zum Spiegel-Artikel „Auslaufmodell SMS Tan“:

„Der Witz ist doch der, dass zwei mir bekannte Banken nur mTAN als Ersatz für iTAN anbieten und eine andere Bank die mTAN abschafft. Und alle drei begründen dies mit derselben EU-Richtlinie.“

Warum wir glauben, dass das mTAN- Verfahren nicht PSD2-konform ist

Seit der Bekanntgabe der SCA-Anforderungen und sogar schon zuvor gab es zahlreiche Diskussionen über die Eignung von SMS als Kanal zur sicheren Authentifizierung, insbesondere aufgrund der Anfälligkeit des Kanals für das Abfangen von SMS-Nachrichten. Telekommunikationsunternehmen haben versucht, die Schwachstellen mit Maßnahmen zur Erkennung von SIM-Wechseln und der Rufnummernweiterleitung zu beheben. Damit ist das grundsätzliche Sicherheitsproblem aber noch lange nicht aus der Welt.

Aus Gewohnheit – oder wider besseres Wissen? – werden SMS-Einmalpasswörter immer noch von vielen (Banken und Kunden) als bequemes und beliebtes Authentifizierungsverfahren angesehen. Aber die Tatsache bleibt, dass SMS nicht die Grundvoraussetzung der EBA nach einem gesicherten Kanal für SCA erfüllt.

Warum eine SMS nicht der von der EBA geforderte sichere Kanal sein kann

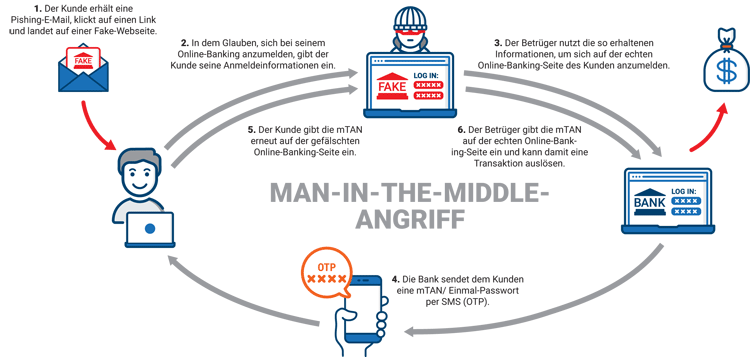

Der Regulierer verlangt, dass die Banken die Kontrolle über die Kanäle haben müssen, was beim SMS-Versand nicht der Fall ist. Beim mTAN-Verfahren prüft die Bank nicht, ob die Telefonnummer, an die die TAN geschickt wird, auch tatsächlich zum Mobiltelefon des Kunden gehört. Das ermöglicht es Kriminellen, sich mit der sogenannten Man-in-the-Middle-Methode in die Kommunikation zwischen Bank und Kunde einzuklinken und die Informationen – in dem Fall die TAN-Nummer – abzufangen.

Bei „Man-in-the-Middle“-Angriffen schaltet sich der Betrüger zwischen zwei Kommunikationspartner und täuscht vor, das jeweilige Gegenüber zu sein. So kann er die Kommunikation beliebig manipulieren.

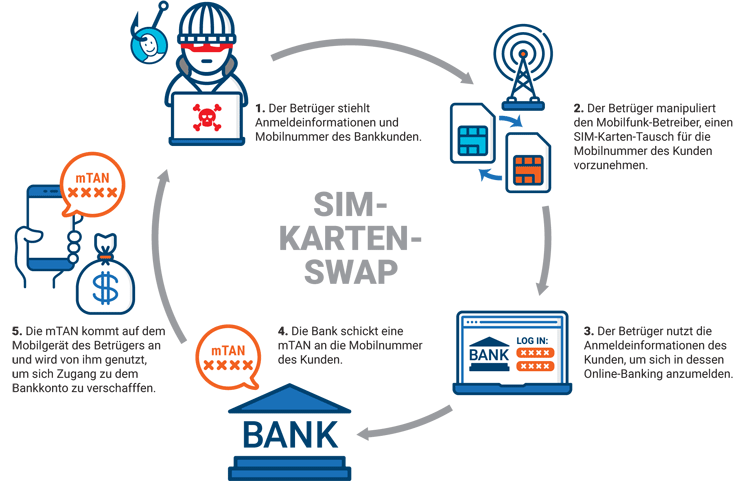

Auch bei der SIM-Karten-Swap-Methode wird der anfällige SMS-Kanal angegriffen. Betrüger leiten dabei mTANs auf ihr Mobilgerät um.

Gemäß der SCA-Anforderung der EBA muss eine Transaktion über einen sicheren, verschlüsselten Kanal kommuniziert werden. Artikel 22.2 (b), der sich speziell mit Identitätsinformationen befasst, stellt ferner klar, dass das Teilen und Speichern von Informationen nicht im Klartext erfolgen kann: „PSPs müssen sicherstellen, dass […] personalisierte Sicherheitsanmeldeinformationen [und]kryptografische Materialien […] nicht im Klartext gespeichert werden.“ Zwar ist eine SMS kein Speichermedium, die darin enthaltenen Informationen werden jedoch im Klartext auf einem elektronischen Gerät gespeichert. Dazu wird in Artikel 5 zur Unterstützung der dynamischen Verknüpfung (Dynamic Linking) vorgeschrieben, dass die Vertraulichkeit und Integrität von Zahlungsinformationen während des Authentifizierungsprozesses geschützt werden muss.

SMS ist kein sicherer Kanal. Die in der SMS gesendeten Nachrichtendetails sind im Klartext und können von einem Hacker einfach abgefangen und gelesen werden. Wenn man sich für das Versenden von Informationen per SMS entscheidet, muss man außerdem die in der SMS enthaltenen Informationen einschränken, da man sonst auch Gefahr läuft, Probleme mit der DSGVO zu erhalten.

Fazit: mTAN ist ein Auslaufmodell

Zahlreiche Banken sehen mTAN immer noch als ein bequemes und vom Kunden weithin akzeptiertes Authentifizierungs-Verfahren. Aufgrund der Schwäche des Besitzfaktors und des einfachen Zugriffs auf die Mobiltelefonnummer ist es aber definitiv keine Lösung auf dem neuesten Stand der Technik. Zudem werden durch den mangelnden Schutz von Zahlungsinformationen die Anforderungen an das Dynamic Linking gemäß SCA-Spezifikation nicht erfüllt.

Wir beobachten, dass die Stimmung bezüglich des mTAN-Verfahrens gerade umschlägt. Zu diesem Ergebnis kommt auch eine aktuelle Analyse der PSD2-Strategien deutscher Banken.:

„Die Postbank beispielsweise stellt ihre mobileTAN zum 8. September 2019 für Privatkunden ein. Zwei weitere Player, nämlich die DKB und die Volksbanken, ließen durchblicken, dass sie nicht an eine lange Zukunft des mTAN-Verfahrens glauben. ‚Die smsTAN ist eine Auslauftechnik‘, heißt es etwa beim Genobanken-Verband BVR. ‚Die mTAN wird aufgrund des Komforts des 3-D-Secure-Verfahrens keine große Rolle mehr spielen‘, sagt die DKB.“

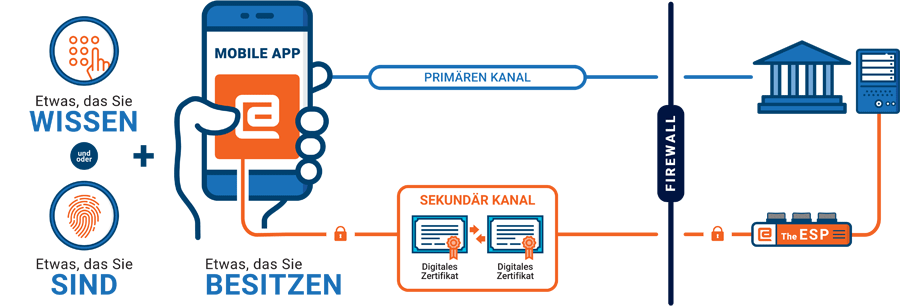

Außerdem ist mTAN für den Kunden teuer. Banken berechnen ihren Kunden für eine SMS-OTP laut der Aufstellung eine Gebühr zwischen 7 Cent (DKB) und 12 Cent (Commerzbank). Schön für die Banken, die damit neue Einnahmequellen generieren, schön für die Telekommunikationsanbieter, die an jeder SMS verdienen. Wo bleibt da das berechtigte Kundeninteresse an einer kostengünstigen und zeitgemäßen Lösung? Eine solche ist die von Entersekt angebotene Push-basierte Authentifizierung. Diese beruht auf einer gesicherten App, die auf dem – mit Hilfe modernster Zertifikatstechnologie eindeutig identifizierten – Mobilgerät des Kunden installiert wird. Die Kommunikation zwischen Kunden-App und Bank erfolgt dabei über einen separaten, verschlüsselten Kanal und genügt so allen PSD2-Anforderungen an eine Starke Kundenauthentifizierung.

Bei der Entersekt-Authentifizierungslösung kommunizieren Bank und Kunde über einen separaten, verschlüsselten Kanal, der – anders als beim SMS-Kanal – nicht von außen attackiert werden kann.

4 Kommentare

„Push-basierte Authentifizierung. Diese beruht auf einer gesicherten App, die auf dem – mit Hilfe modernster Zertifikatstechnologie eindeutig identifizierten – Mobilgerät des Kunden installiert wird. Die Kommunikation zwischen Kunden-App und Bank erfolgt dabei über einen separaten, verschlüsselten Kanal und genügt so allen PSD2-Anforderungen an eine Starke Kundenauthentifizierung.“

Das ist völlig unsicher.

Das zeigt auch schon die Verwendung solcher Schaumschlägerbegriffe wie „Starke Kundenauthentifizierung“.

Klar doch – Ultra Mega

Die Verschlüsselung der Leitung interessiert keinen Menschen.

Der Bildschirm kann mitgefilmt, die Tastatureingaben ebenfalls mitgeschnitten werden.

Auf diese Weise kommt jeder Hacker, der es will, an die private PIN.

Fingerabdruck oder Gesichtserkennung sind ohnehin offen.

Kontodaten entnimmt der Hacker von jedem Firmenschreiben.

Telefonnummer ist meist auch öffentlich.

Ein Telefon hat im Onlinebanking nichts zu suchen, schon deshalb weil sich die Staaten für Ihre Geheimdienste von vornherein offene Zugänge zum Smartphone haben sichern lassen. Es ist nur eine Frage der Zeit, bis Hacker diese nutzen.

Wie wäre es, wenn die Verkäufer von Sicherheit sich mal um absturzsichere Flugzeuge kümmern würden? Da hätten Sie doch bestimmt ein lohnendes Betätigungsfeld.

Also Online-Banking ist derzeit nicht sicher.

Weitere Beweisführung:

Banken die volle Beweislast aufzwingen, wenn dem Kunden Schaden ensteht.

Innerhalb kürzester Zeit wird es dann kein Online-Banking mehr geben.

Danke für Ihre interessanten Anmerkungen

Aber auch wenn die SMS-Tan relativ unsicherer ist, gibt es noch genug Nutzer, die kein Smartphone mit einer App für das Online-Banking nutzen wollen oder die aus Prinzip kein Smartphone nutzen. Blöd, wenn dann die Bank kein anderes Smartphone – freies TAN-Verfahren, wie z.B. einen TAN – Generator anbietet.

Ja, solche kenne ich auch. Wird nicht einfacher für die