Der Fokus der IT-Sicherheit liegt in der Bankenbranche traditionell auf der Netzwerkinfrastruktur. Zahlreiche Sicherheitsvorfälle belegen aber, dass die Endgeräte der Mitarbeiter eine zentrale Schwachstelle sind. Sie wird verstärkt mit Secure-Browsing-Lösungen adressiert.

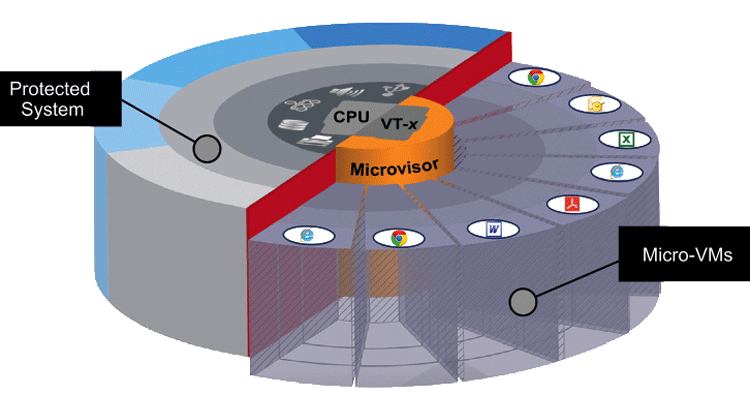

Die Isolation jeder Anwendung verhilft zu mehr Sicherheit: Vom Word-Dokument bis zur exe-Datei.

WannaCry hat es wieder bewiesen: Klassische Sicherheitsmaßnahmen sind für neue Cyberangriffe nicht ausreichend. Weder Antiviren-Software noch Next-Generation-Firewalls erkennen neue Zero-Day-Attacken, Advanced Persistent Threats oder Ransomware-Trojaner zu 100 Prozent – schlicht und ergreifend, weil sie Schadcode detektieren müssen und neue Malware somit nicht

oder kaum erkennen.

Für Banken ist eine hohe IT-Sicherheit die conditio sine qua non – mit entsprechend hohen Investitionen. Mit den zunehmend komplexeren und raffinierteren Angriffsmethoden Schritt zu halten, wird dabei immer schwieriger – vor allem, weil traditionelle Sicherheitslösungen an ihre Grenzen stoßen und zwar gerade im Bereich der Endgerätesicherheit. In der Vergangenheit lag der Fokus bei nahezu allen Unternehmen – und so auch in der Finanzdienstleistungsindustrie – auf der Netzwerksicherheit. Diese Gewichtung wird aber der aktuellen Bedrohungslage und Vorgehensweise von Cyber-Angreifern nicht mehr gerecht. Nicht mehr das Netzwerk, sondern Applikationen und Clients sind das primäre Ziel. Der Client des einzelnen Bankmitarbeiters muss deshalb ein zentraler Bestandteil eines umfassenden Sicherheitskonzeptes sein.

Secure-Browsing-Lösungen liegen im Trend

Da sich klassische Sicherheitslösungen als unzureichend erwiesen haben, werden momentan verstärkt zusätzliche Sicherheitsgateways eingesetzt, die vor allem den zentralen Angriffsvektor Browser schützen sollen. Im Trend liegen dabei so genannte Remote-Controlled-Browser-Systeme (ReCoBS), die auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt und die auch von Banken vereinzelt genutzt werden. Sie basieren auf einer Terminalserver-Umgebung, das heißt, der Webzugang erfolgt ausschließlich über Browser auf den Terminalservern, wodurch die Client-PCs geschützt werden sollen.

Solche Client-Server-Modelle bringen ein gewisses Maß an Sicherheit mit sich, allerdings auch einige Nachteile. So sind die Lösungen zum Beispiel mit hohen Kosten verbunden, sowohl im Hinblick auf den Hardware-Bedarf für die Terminalserver als auch hinsichtlich der Betriebskosten. Auf die Browser-Isolation setzen auch Lösungen, die auf Virtualisierung basieren, zum Beispiel Software, die eine virtuelle „Surfumgebung“ mit getrenntem Webbrowser installiert.

Zwei konzeptionelle Nachteile kennzeichnen alle Secure-Browsing-Lösungen. Zum einen fokussieren sie ausschließlich das Internet-Browsing; andere Sicherheitsgefahren für den Endpunkt wie E-Mails oder USB-Speichermedien bleiben somit unberücksichtigt. Zum anderen müssen aus dem Internet geladene und zunächst isolierte Files zusätzlich analysiert werden, falls sie in der Produktivumgebung benötigt werden; auch solche Lösungen sind somit wiederum auf die Detektionsmöglichkeiten herkömmlicher Antiviren-Software angewiesen und damit unzureichend.

Micro-Virtualisierung ist nächster Evolutionsschritt

Insgesamt weisen Secure-Browsing-Lösungen allerdings in die richtige Richtung, da sie den Isolationsweg einschlagen. Auch Bromium setzt bei seiner Lösung Secure Plattform auf die Isolation endpunktbezogener Risiken, das heißt, nicht die Detektion von Schadcode oder das Aufspüren von Angriffen steht im Vordergrund, sondern die Isolation, also der gezielte Schutz vor Malware, ohne dass diese zwingend als solche erkannt werden muss. Bromium geht dabei allerdings einige entscheidende Schritte weiter als die genannten Secure-Browsing-Lösungen. Die Bromium-Lösung zielt nicht nur auf den Browser als Sicherheitsschwachstelle ab, sondern auf alle potenziell gefährlichen Aktivitäten, also nicht nur auf das Aufrufen einer Internet-Seite, sondern auch auf das Downloaden eines Dokuments, das Öffnen eines E-Mail-Anhangs oder den Zugriff auf die Daten eines portablen USB-Gerätes.

Die Isolation jeder Anwendung verhilft zu mehr Sicherheit durch Abkkapselung aller Anwenderaktivitäten in eigene Micro-Virtual Machines.

Technologisches Fundament der Lösung ist die Micro-Virtualisierung. Sie basiert auf dem Bromium Microvisor, einem speziell im Hinblick auf Sicherheit entwickelten Hypervisor, und den integrierten Virtualisierungsfeatures aller aktuellen CPU-Generationen. Durch diese Hardware-basierte Virtualisierung ist eine sehr hohe Sicherheit gewährleistet, denn eine CPU-Kompromittierung wäre für einen potenziellen Angreifer mit einem beträchtlichen Aufwand verbunden. Eine Kompromittierung des Endpunkts und letztlich des gesamten Unternehmensnetzes ist damit nahezu ausgeschlossen. Cyber-Angriffe – wie neu oder raffiniert sie auch sind – laufen damit zwangsläufig ins Nichts.

2 Kommentare

Der ganze Themenbereich der IT Sicherheit und der damit verbundenen Aufgaben wird uns auch in naher Zukunft noch beschäftigen. Das zeigen die jüngsten Attacken und Wanna Cry ist dafür leider das Paradebeispiel. Dieses Beispiel zeigt wie wichtig Endpoint Security, also die Sicherung der Endpunkte einer Datenverbindung, ist. Im Artikel sind dies die PCs oder Arbeitsplätze der Mitarbeiter. Auch wenn ich nicht über ausreichendes Wissen der tiefgreifenden Materie verfüge, scheint die Isolation der Anwendungen vorerst diesem Problem zu begegnen. Die Frage ist nur wie ein- und ausgehende Signale aus dieser Isolation gelangen, umso den Datenaustausch zu ermöglichen. Hier sind IT-Sicherheitsexperten gefragt. Insgesamt zeigt die Entwicklung die Notwendigkeit stetig neue Konzepte und Methoden zu entwickeln, um eine ausreichende IT- und Netzwerksicherheit zu gewährleisten.

Danke für den Hinweis. Die Werbung habe ich aus dem Kommentar entfernt und bitte um Verständnis