Die (wunderbare) Digitalisierung hat eine (unvermeidbare) dunkle Seite. Kriminelle Energie findet neue Ansatzpunkte, für die keine Data-Fachexpertise notwendig ist. Es entsteht eine bedrohliche Asymmetrie, wenn Unternehmen diese Herausforderung nicht umfassend oder gar rein IT-lastig aufnehmen.

Unternehmen müssen sich wirksam gegen Datenklau und –missbrauch schützen.

Daten sind natürlich wichtig, ungeheuer wichtig. Ohne Daten funktioniert keine Bank, kein Geschäft. Genaugenommen ist Strom noch wichtiger, denn ohne Strom keine Daten. Am wichtigsten aber sind die Menschen, die eigenen Mitarbeiter und die Gegner.

Mitarbeiter bändigen die Daten und treffen Entscheidungen. Entscheidungen generieren neue Daten.

Daten werden zu einem Schatz, der geschützt werden muss. Das macht die IT-Sicherheit. Angriffe auf diesen Schatz nutzen die Vernetztheit der Systeme, die die Globalisierung treibt. Dies ist die Domäne der Digitalisierungsexperten. Hochgerüstet werden Daten – und Strom – geschützt. Angriffe nutzen aber auch die Sichtbarkeit von Mitarbeitern und die Hilfsbereitschaft von Menschen.

Die dunkle Seite

Schauen wir auf die andere, die dunkle Seite der Digitalisierung: Auch hier stehen Daten im Mittelpunkt. Daten und Vernetzung erlauben es kriminellen Elementen, Unternehmen anzugreifen, ohne dass sie ihre Komfortzone verlassen müssen. Im Netz, d.h. am Schreibtisch verfügbare Daten erlauben es gelangweilten Teenagern (in Nordhessen), abgelehnten Praktikanten, übergangenen Mitarbeitern oder schlicht böswilligen Dritten, ein Unternehmen in Bedrängnis zu bringen.

Die Digitalisierung krimineller Hebel schafft gewichtige Möglichkeiten, um die Reputation eines Unternehmens zu schädigen, zumindest die Aufmerksamkeit handelnder Personen deutlich zu reduzieren oder sie zu nicht regelkonformen Verhalten zu bewegen, um beispielsweise Entscheidungen zu beeinflussen, Informationen zu erhalten oder Schadcode zu platzieren.

Die Digitalisierung der öffentlichen Kommunikation führt dazu, dass nicht mehr nur staatliche Akteure die Ressourcen für solche Angriffe aufbringen können. Damit rückt auch jedes Unternehmen in das potenzielle Visier. Weltgeltung ist nicht mehr erforderlich, zu holen gibt es überall etwas, wenn der notwendige Aufwand entspannt zu meistern ist.

Was wird übersehen?

Unternehmen, die nur ihre eigene – reale und digitale – Infrastruktur schützen, greifen zu kurz. Denn: Genauso wie es in der analogen Welt den Perimeterschutz um die eigene Liegenschaft UND die Reisesicherheit in Krisenregionen zu beachten gilt, spielt für die Sicherheit von Unternehmen und Personen auch der digitale Raum AUSSERHALB der eigenen Firewall eine Rolle.

Im digitalen Schichtenmodell lassen sich dort im Clear Web etwa aktivistische Aufrufe zu Demonstrationen oder Boykotten frühzeitig identifizieren. Dies ist bereits sinnvoll, um Überraschungen zu vermeiden.

Tieferliegend im sogenannten Deep Web und Darknet kommen wir in Bereiche, etwa anonyme Foren, in denen Hacker ihre jeweilige Datenbeute anbieten: Data-Breaches als Beute von digitalen Einbrüchen in Unternehmensnetze, Internet-Dienste oder -Plattformen.

Wir können hier zur Entmystifizierung beitragen: So liegt vieles in diesen dunklen Foren schlichtweg zum Download bereit. Der böswillige Dritte kann also technischer Laie sein. Pro Monat werden einige Dutzend solcher Datenbestände abgelegt. Einige wenige schaffen es über die Medien in die temporäre öffentliche Aufmerksamkeit, wie zu Jahresbeginn 2019 die Collection#1 mit mehreren hundert Millionen Zugangsdaten. Das ist Big Data.

Wie entsteht die Bedrohung?

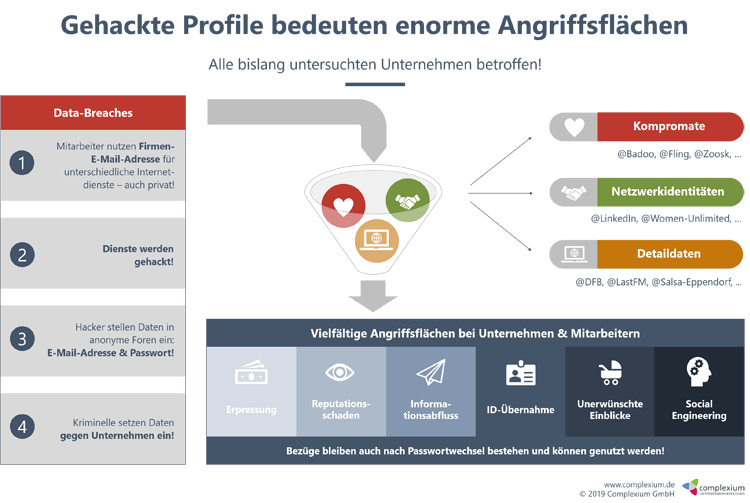

Mitarbeiter sind digital aktiv, nutzen etwa diverse Internetservices. Sie sind auf LinkedIn, bestellen Konzertkarten oder suchen private Begleitung. Kaum eine dieser Plattformen ist vor Hackern sicher. Die jeweils gespeicherten Nutzerdaten, also etwa LinkedIn-Passworte, Konzertkarten-Vorlieben oder Partnerwünsche, geraten durch Data-Breaches in kriminelle Hände.

Es bestehen vielfältige Angriffsflächen für Data-Breaches sowohl bei Mitarbeitern als auch bei Unternehmen.

Zudem ist es nun leider eine Tatsache, dass Mitarbeiter für viele dieser Aktivitäten ihre berufliche Email-Adresse verwenden. Dies mag aus Nachlässigkeit erfolgen, mitunter auch, weil der heimische Partner das private Passwort kennt und einiges doch besser verborgen bleiben soll. Dies gilt nicht nur für fluffige Startups, sondern auch für Unternehmen und Behörden, die sich der Sicherheit verpflichtet fühlen.

Gehen Sie davon aus, dass zu 10 Prozent Ihrer Belegschaft diverse, teilweise kompromittierende Daten im dunklen Netz verfügbar sind.

Wie sehen Szenarien aus?

Damit aber haben böswillige Dritte nun plötzlich ein ganzes Repertoire an Angriffspunkten gegen Unternehmen zur Verfügung: The Dark Data Lake.

Wer möchte schon gerne daheim oder im Kollegenkreis verbreitet wissen, dass und mit welchen Bildern man Nutzer eines Seitensprungportales ist? Ob sich einer der entsprechend Angeschriebenen zum Klicken auf den verseuchten Dateianhang entschließt? Sicher nicht jeder, aber einer wird es tun.

Wer kann sich nicht vorstellen, welchen Schaden eine übernommene digitale Identität anrichten kann?

Wer freut sich nicht, wenn scheinbar der Konzertkartenshop des Vertrauens persönlich schreibt, oder das Karriereportal einen Mentor vorschlägt?

Und immer wieder passiert es, dass die notwendige Blitzüberweisung ausgeführt wird, weil der Chef das Projekt sonst gefährdet sieht – so hat er es jedenfalls von seinem Netzwerk-Account aus geschrieben.

Der digitale Social Engineer muss sich nicht mehr vor Ort begeben, um Wirkung zu erzielen. Eine geschickte Manipulation unter Einsatz des erlangten Wissens um Präferenzen oder Zugehörigkeiten kann dies viel gefahrloser erreichen.

Sie müssen nicht schutzlos sein

Erpressung, Social Engineering, Identitätsmissbrauch, Informationsabfluss und natürlich unerwünschte Einblicke sind damit keine theoretischen Bedrohungen mehr, sondern reale, in dieser Sekunde aktuelle und stetig zunehmende, datenbasierte Bedrohungen.

Jedes (bisher untersuchte) Unternehmen ist mit seinen Domains von Data-Breaches betroffen, jedes Unternehmen sollte folglich diese offenen Flanken genau kennen und schrittweise reduzieren.

Lassen Sie überprüfen, wie sehr Ihr Unternehmen betroffen ist: Initial und dann regelmäßig. Bauen Sie einen Sensibilisierungsprozess für Ihre Mitarbeiter auf. Bereiten Sie die Krisenkommunikation auf die existierenden Tretminen durch pikante Enthüllungen vor. Lassen Sie die Sichtbarkeit Ihrer Schutzpersonen überprüfen und leiten Sie Maßnahmen ab.

Es gilt, eine überaus gefährliche Asymmetrie abzubauen.

„Intelligence“ heißt auf deutsch schlicht Suche: Die kriminelle Seite wird auf der Suche nach Kompromaten, Netzwerkidentitäten und Detaildaten im dunklen Netz in sehr großem Maßstab fündig. Viele Unternehmen haben diese Bedrohung dagegen noch nicht einmal erkannt.

Der Autor ist Referent der Konferenz Big Data & Künstliche Intelligenz. Informationen zu der Tagung finden Sie hier.